Ransomware est devenue l’une des plus grandes menaces pour les entreprises et les organisations du monde entier au cours des dernières années. Ce type de logiciel malveillant prend les données en otage en les chiffrant jusqu’à ce qu’une rançon soit versée. Et comme les cybercriminels sont de plus en plus sophistiqués, les attaques deviennent de plus en plus fréquentes et lucratives.

Pour vous aider à mieux comprendre cette menace croissante, nous avons dressé une liste des cinq plus grandes attaques de ransomware de l’histoire récente. Bien que chacune de ces affaires offre un ensemble unique de leçons, il y a quelques enseignements clés que toutes les entreprises devraient prendre en compte. Sans plus attendre, examinons quelques-unes des attaques de ransomware les plus dévastatrices de ces dernières années.

Les 5 attaques de ransomware les plus dévastatrices

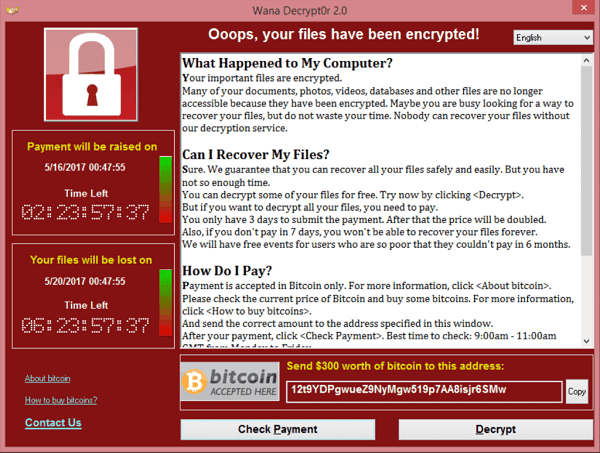

#1 Attaque du ransomware WannaCry

Le WannaCry est la plus grande attaque de ransomware de l’histoire. Il a affecté des centaines de milliers de systèmes informatiques dans le monde entier. causant des dommages considérables à plus de 200 000 ordinateurs dans 150 pays.

Cette attaque a eu lieu le 12 mai 2017. Exploitation d’une faille de sécurité dans Microsoft Windows pour crypter les données des ordinateurs infectés et demander une rançon pour obtenir la clé de décryptage.

Le ransomware WannaCrypt recherche d’abord le nom de domaine du kill switch dans la mémoire de l’ordinateur. S’il n’est pas présent, le logiciel malveillant crypte les données de l’ordinateur. Il tente ensuite d’exploiter la vulnérabilité SMB pour se propager sur des ordinateurs aléatoires sur l’internet et le réseau local.

WannaCry a provoqué une panique généralisée et des perturbations. De nombreuses entreprises et organisations ont été contraintes de fermer leurs systèmes pour prévenir la propagation du virus. Malgré les efforts des experts en sécurité, l’attaque s’est avérée difficile à stopper, entraînant des dommages de 4 milliards de dollars. Le 14 mai, les chercheurs en sécurité de Microsoft ont fini par découvrir la faille. Ils ont pu créer un correctif pour se prémunir contre de futures attaques. Mais le mal était déjà fait.

WannaCry a finalement été maîtrisé. Ce fut un signal d’alarme sur la nécessité d’améliorer la qualité de l’eau. mesures de cybersécuritéet reste la plus grande attaque de l’histoire avec paiement d’une rançon.

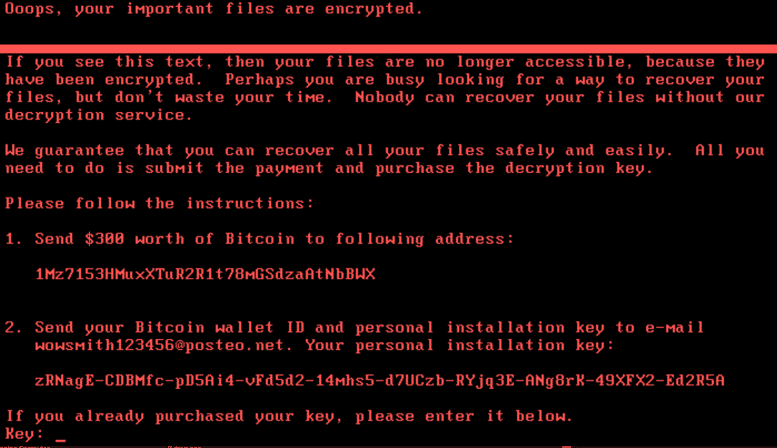

#2 Attaque du ransomware NotPetya

Petya a été ressuscité sous le nom de GoldenEye, et The NotPetya est apparue, entraînant une infection mondiale par ransomware le 27 juin 2017. Les ordinateurs touchés se trouvent principalement en Ukraine et en Russie.

NotPetya est un type de ransomware qui crypte le disque dur d’un ordinateur et transmet la demande de rançon à la clé de décryptage. Il contient également une charge utile destructrice qui peut supprimer des fichiers système importants, ce qui rend l’accès impossible sans le décryptage.

L’attaque a commencé par un courriel d’hameçonnage qui contenait un ransomware malveillant crypté en pièce jointe. Une fois ouvert, il crypte le disque dur et affiche un faux message de vérification du disque, suivi d’une demande de rançon.

Le ransomware NotPetya s’est propagé à l’aide de ses outils personnalisés, comme Mimikatz, dans le but de recueillir les informations d’identification des utilisateurs. Ces outils récupèrent les informations d’identification du processus lsass.exe après son extraction. Les informations d’identification sont ensuite envoyées à PsExec ou WMIC pour être distribuées dans le réseau des victimes à l’aide d’appels système.

NotPetya s’est rapidement répandu en Ukraine et en Russie. Les agences gouvernementales, les banques, les compagnies d’énergie et même le secteur privé sont concernés. Centrale nucléaire de Tchernobyl. L’attaque a causé des dommages d’environ 10 milliards de dollars, et Maersk elle-même a perdu environ 300 millions d’euros. Il était si destructeur que certains experts l’ont qualifié de “wiper” plutôt que de ransomware.

NotPetya a également montré à quel point les ransomwares pouvaient être destructeurs, car la charge utile rendait impossible la récupération des données sans la clé de décryptage. Il s’agit de l’une des attaques de ransomware les plus dommageables de l’histoire.

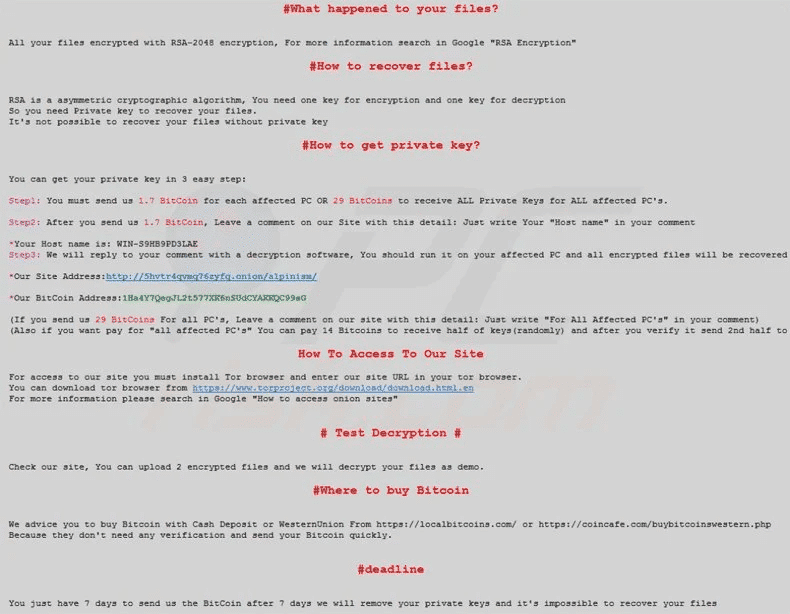

#3 L’attaque du ransomware SamSam

Les SamSam Le ransomware est une cyberattaque qui a eu lieu le 6 janvier 2016. Elle a touché de nombreux hôpitaux, entreprises et agences gouvernementales aux États-Unis.

SamSam est un ransomware qui crypte les données d’un ordinateur infecté et demande une rançon pour obtenir la clé de décryptage. L’attaque commence par un courriel d’hameçonnage contenant des pièces jointes malveillantes. Une fois la pièce jointe ouverte, le ransomware s’installe sur l’ordinateur et commence à crypter les fichiers.

Les attaquants de SamSam se connectaient ensuite manuellement aux systèmes en utilisant le protocole de bureau à distance (RDP). protocole de bureau à distance (RDP) pour déployer SamSam. Il est donc difficile pour les logiciels antivirus traditionnels de détecter et d’arrêter l’attaque.

Une fois qu’ils ont obtenu l’accès. Le groupe du ransomware SamSam a utilisé des outils de piratage et des exploits publics pour obtenir un compte d’administrateur de domaine. Il a été observé que l’attaquant a mis plusieurs jours à attendre qu’un administrateur de domaine se connecte.

L’attaque du ransomware SamSam a touché de nombreux hôpitaux aux États-Unis. Cela les oblige à annuler des interventions chirurgicales et des rendez-vous. L’attaque a également causé des dommages importants aux entreprises et aux agences gouvernementales, dépassant les 30 millions de dollars.

Bien qu’il s’agisse de l’une des plus petites attaques de ransomware de cette liste, SamSam s’est avéré très destructeur et coûteux. Cela montre qu’aucune organisation n’est à l’abri d’une cyberattaque, quelle que soit sa taille.

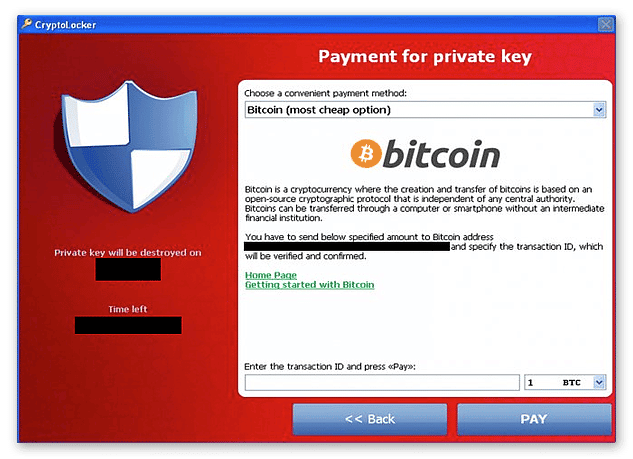

#4 Attaque du ransomware CryptoLocker

Le CryptoLocker est l’une des célèbres attaques de ransomware qui s’est produite le 5 septembre 2013 et qui a touché des ordinateurs dans le monde entier.

Comme toute attaque de ransomware, ce crypto-ransomware crypte les données d’un ordinateur infecté et demande une rançon pour obtenir la clé de décryptage. L’attaque a commencé par un courriel d’hameçonnage contenant un cheval de Troie malveillant. Une fois que les pièces jointes infectées ont été ouvertes, le ransomware s’installe sur l’ordinateur et commence à crypter les fichiers.

CryptoLocker était unique parce qu’il utilisait la cryptographie à clé asymétrique, un type de cryptographie qui utilise deux clés différentes, l’une publique et l’autre privée. Il était donc très difficile de décrypter les fichiers chiffrés sans la clé privée, que les attaquants étaient les seuls à détenir.

CryptoLocker s’est rapidement propagé à des milliers d’ordinateurs. Son succès a été tel qu’il a donné naissance à de nombreux ransomwares copiés. Les attaquants à l’origine de CryptoLocker ont versé plus de 41 928 BTC, soit 27 millions de dollars (à l’époque), en paiement de rançons avant que le FBI ne mette fin à leurs activités.

Alors que CryptoLocker était une attaque de ransomware très préjudiciable. Elle a également montré à quel point les ransomwares pouvaient être efficaces pour faire gagner de l’argent aux attaquants. C’est pourquoi nous continuons à voir de nouvelles variantes de ransomware chaque année.

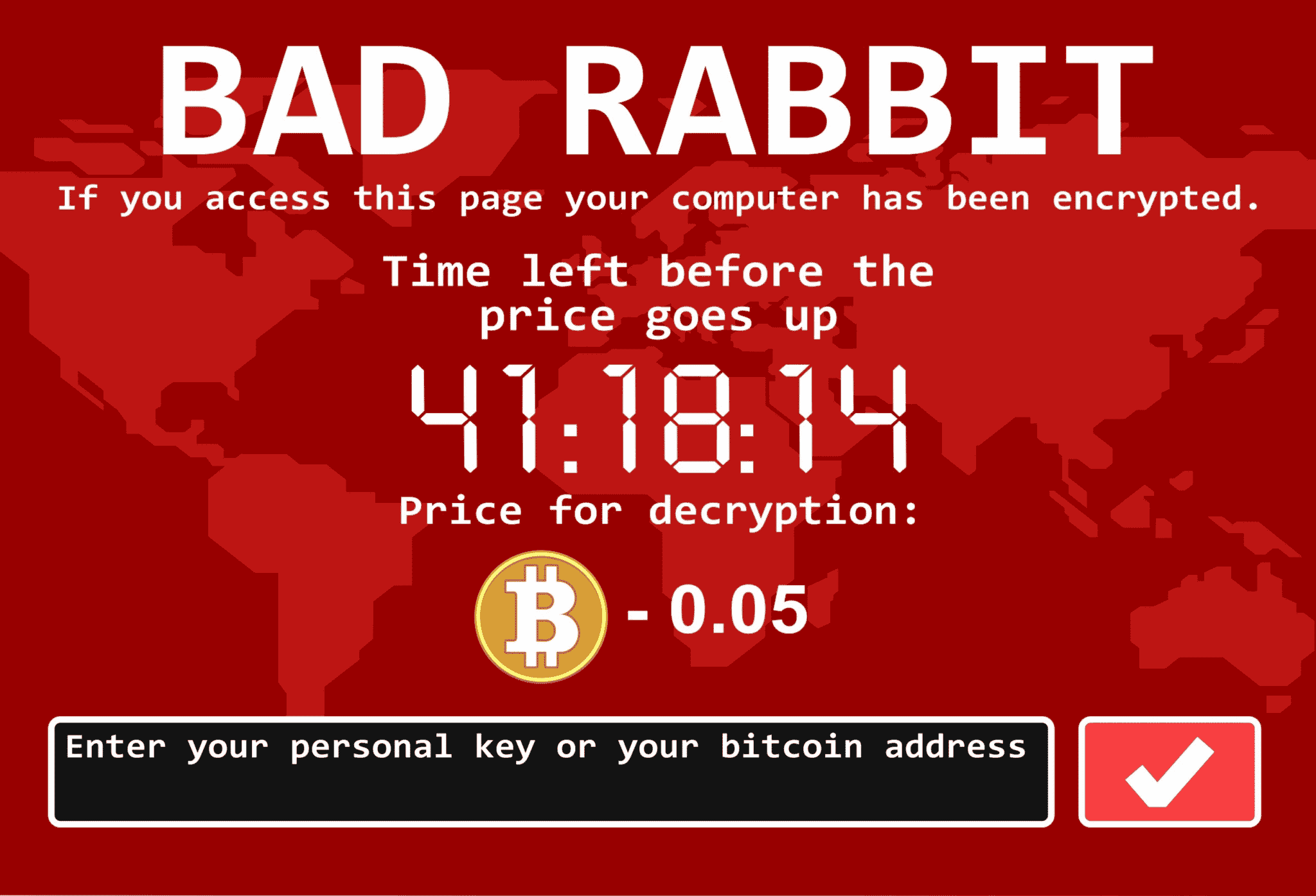

Attaque du ransomware #5 Bad Rabbit

Mauvais lapin est une attaque de ransomware par drive-by qui a eu lieu le 24 octobre 2017. Ce vecteur d’attaque est un dropper malveillant qui se fait passer pour une fausse installation ou mise à jour d’Adobe Flash. Une fois le dropper exécuté, il crypte les fichiers de l’utilisateur et demande une rançon de 0,05 BTC pour décrypter les fichiers.

Cette attaque était particulièrement sophistiquée dans la mesure où elle utilisait de multiples méthodes pour se propager, notamment des sites web compromis et la manipulation de pilotes. Par conséquent, cette attaque a pu se propager rapidement et causer des dommages importants. Il a suivi un schéma similaire à WannaCry et Petya/NotPetya en provoquant des ravages et des perturbations à grande échelle. Les attaquants ont utilisé l’exploit EternalRomance pour obtenir un accès initial aux systèmes des victimes. Il a ensuite utilisé l’outil Mimikatz pour récupérer les informations d’identification du contrôleur de domaine. Ils ont également utilisé des outils conçus pour se propager latéralement au sein d’un même réseau, tels que PsExec et WMI.

Bad Rabbit était une attaque de ransomware relativement modeste, mais l’une des plus célèbres, car elle a réussi à causer des dommages importants en visitant simplement un site web. Elle a montré que même des attaques de moindre ampleur pouvaient avoir un impact important.

Il s’agit de l’une des attaques par drive-by les plus préjudiciables en termes de quantité de données sensibles cryptées. Kaspersky Lab a été le premier à signaler l’attaque, qui s’est rapidement propagée à d’autres sociétés de sécurité. Bad Rabbit serait à l’origine de la plus grande attaque de ransomware de l’histoire. Plus de 200 cibles ont été touchées en Russie, en Ukraine, en Turquie et en Allemagne, ce qui a entraîné d’importantes perturbations des transports dans plusieurs pays.

Les entreprises peuvent tirer des leçons de ces attaques.

Ces attaques par ransomware ont causé des milliards de dollars de dégâts et perturbé les entreprises du monde entier. Bien que le secteur privé ait été lent à réagir à ces menaces, les entreprises peuvent tirer certains enseignements de ces attaques.

Maintenant que vous connaissez quelques-unes des plus grandes familles de ransomwares qui ont attaqué dans l’histoire récente, voici quelques conseils pour vous aider à vous protéger contre les ransomwares.

Sauvegardez régulièrement vos données !

C’est l’une des choses les plus importantes que vous puissiez faire pour vous protéger des ransomwares. En disposant d’une sauvegarde des données critiques, vous vous assurez que même si vous cryptez des fichiers, vous disposerez toujours d’une copie de ceux-ci qui pourra être utilisée pour restaurer vos systèmes.

Apportez régulièrement des correctifs à vos systèmes et à vos logiciels !

En appliquant des correctifs à vos systèmes, vous pouvez combler les faiblesses de sécurité que les attaquants utilisent pour accéder à vos systèmes. C’est l’une des choses les plus importantes que vous puissiez faire pour vous protéger des ransomwares.

Sensibilisez vos employés !

Sensibilisez vos employés aux dangers des ransomwares et aux moyens de les éviter. Veillez à ce qu’ils sachent qu’ils ne doivent pas ouvrir des pièces jointes provenant d’expéditeurs inconnus ou cliquer sur des liens contenus dans des courriels provenant de sources inconnues. Apprenez-leur à ne jamais utiliser de mots de passe faibles.

Utilisez une solution antivirus robuste !

Assurez-vous de disposer d’une solution antivirus robuste pour détecter et bloquer les ransomwares.

L’avenir des rançongiciels

La cybersécurité est un domaine qui évolue rapidement, et les rançongiciels ne font pas exception à la règle.

Dans le passé, les ransomwares étaient avant tout une nuisance : ils chiffraient les fichiers et demandaient un petit paiement pour les déchiffrer. Cependant, ces dernières années ont vu une augmentation spectaculaire de la fréquence et de la gravité des attaques de ransomware. Les ransomwares d’aujourd’hui sont plus sophistiqués que jamais et il est de plus en plus difficile de s’en protéger. L’un des plus grands défis posés par les ransomwares est le fait qu’ils changent et évoluent constamment. Les cybercriminels trouvent toujours de nouveaux moyens d’échapper à la détection et d’infecter les appareils. Il devient donc de plus en plus difficile de se tenir au courant des dernières menaces.

Il est possible que l’intelligence artificielle et l’apprentissage automatique soient utilisés pour créer des ransomwares plus sophistiqués, mieux à même d’échapper à la détection et au chiffrement. En outre, l’IA pourrait cibler des personnes ou des organisations spécifiques en leur adressant des demandes de rançon personnalisées. Une autre possibilité est que les ransomwares deviennent plus ciblés et s’efforcent de causer le plus de dégâts possible. Il peut s’agir de crypter des infrastructures critiques telles que des hôpitaux ou des centrales électriques.

Quoi qu’il en soit, il est clair que l’avenir de la cybersécurité devra s’adapter pour répondre aux menaces en constante évolution posées par ces logiciels malveillants.