Qu'est-ce qu'un Test d'Intrusion SCADA / ICS ?

Les tests d’intrusion ICS / SCADA sont un type d’évaluation conçu pour identifier et corriger les vulnérabilités des systèmes ou dispositifs industriels qui pourraient être exploitées par un attaquant en simulant les mêmes techniques que celles utilisées par les pirates informatiques. Ces systèmes de contrôle représentent le système nerveux de la chaîne d’approvisionnement d’aujourd’hui et leur complexité croissante s’accompagne d’une nouvelle série de risques de cybersécurité. Nos services vous permettent de déterminer comment vos réseaux et dispositifs SCADA pourraient être piratés, en fournissant des recommandations exploitables et adaptées pour sécuriser votre équipement contre les cyberattaques.

Pourquoi Effectuer un Pentest de Votre SCADA ?

La réalisation d’un test d’intrusion SCADA fournit des informations précieuses sur les cybermenaces potentielles qui peuvent compromettre vos processus automatisés. Voici ce que vous obtiendrez après avoir effectué un projet avec notre équipe :

Validez les contrôles de sécurité existants

Un test d’intrusion évaluera l’efficacité de vos mesures de sécurité actuelles, vous aidant à comprendre si elles sont suffisantes pour protéger vos systèmes SCADA contre les menaces potentielles et améliorant votre capacité à prévenir les attaques.

Testez la résilience de vos systèmes contre des attaques ciblées

En simulant des attaques ciblées de manière sûre et contrôlée, nos services de test d’intrusion garantissent que vos systèmes SCADA peuvent résister aux menaces du monde réel et aident à développer des mesures supplémentaires pour prévenir les perturbations potentielles de vos automatismes, vous donnant ainsi confiance en leur sécurité.

Détermnez l'impact potentiel d'une attaque sur vos dispositifs et réseaux SCADA / ICS

Notre équipe d’experts analysera les résultats potentiels d’une violation réussie de vos systèmes SCADA pour chaque vulnérabilité et risque de sécurité qui pourrait être exploité par des pirates dans un scénario réel, vous permettant ainsi de prioriser les efforts de remédiation et d’allouer les ressources efficacement.

Identifiez et corrigez toutes les vulnérabilités existantes

Notre équipe identifiera toutes les vulnérabilités existantes et les risques de sécurité au sein de vos systèmes SCADA, ce qui vous permettra de résoudre systématiquement ces problèmes, de renforcer votre posture de sécurité globale et de réduire votre exposition globale aux risques.

Renforcez la sécurité de vos infrastructures et processus critiques

En découvrant et en corrigeant les vulnérabilités, nos services de test d’intrusion vous aideront à renforcer la sécurité de votre infrastructure critique et de vos processus automatisés, protégeant ainsi votre organisation contre d’éventuelles perturbations entraînant des pertes financières importantes.

Quand Faut-il Effectuer un Test d'Intrusion SCADA ?

Les organisations devraient effectuer régulièrement des test d’intrusion SCADA pour s’assurer que leurs systèmes restent sécurisés. Les facteurs à prendre en compte pour déterminer la fréquence et le calendrier de ces tests sont les suivants :

- Annuellement, dans le cadre d'une stratégie de sécurité proactive

- Après des changements importants dans l'environnement SCADA

- Lors de l'ajout de nouveaux éléments ou composants sensibles

- À la suite d'un incident ou d'une violation de la sécurité

- Dans le cadre d'un audit réglementaire ou de conformité

- En réponse aux nouvelles vulnérabilités identifiées dans les technologies utilisées

- En réponse aux nouvelles menaces ciblant les processus automatisés

Nos Services de Test d'Intrusion SCADA / ICS

Afin de sécuriser les installations critiques des entreprises manufacturières, nos experts ont développé les services de tests d’intrusion les plus complets pour les systèmes de contrôle industriels et les réseaux intelligents.

Test d'Intrusion

Réseau

Testez la sécurité de votre SCADA.

IT / OT

Réseau

Testez la sécurité de votre IT / OT.

Audit de Sécurité

de Contrôleur Industriel

Évaluez la sécurité de vos systèmes ICS.

Audit de Sécurité

de Pare-feu

Évaluez les configurations de votre pare-feu.

Audit de Sécurité

de Pare-feu

Évaluez la segmentation de votre réseau.

Audit de Sécurité

de la Sécurité ICS

Obtenez un plan d'amélioration priorisé.

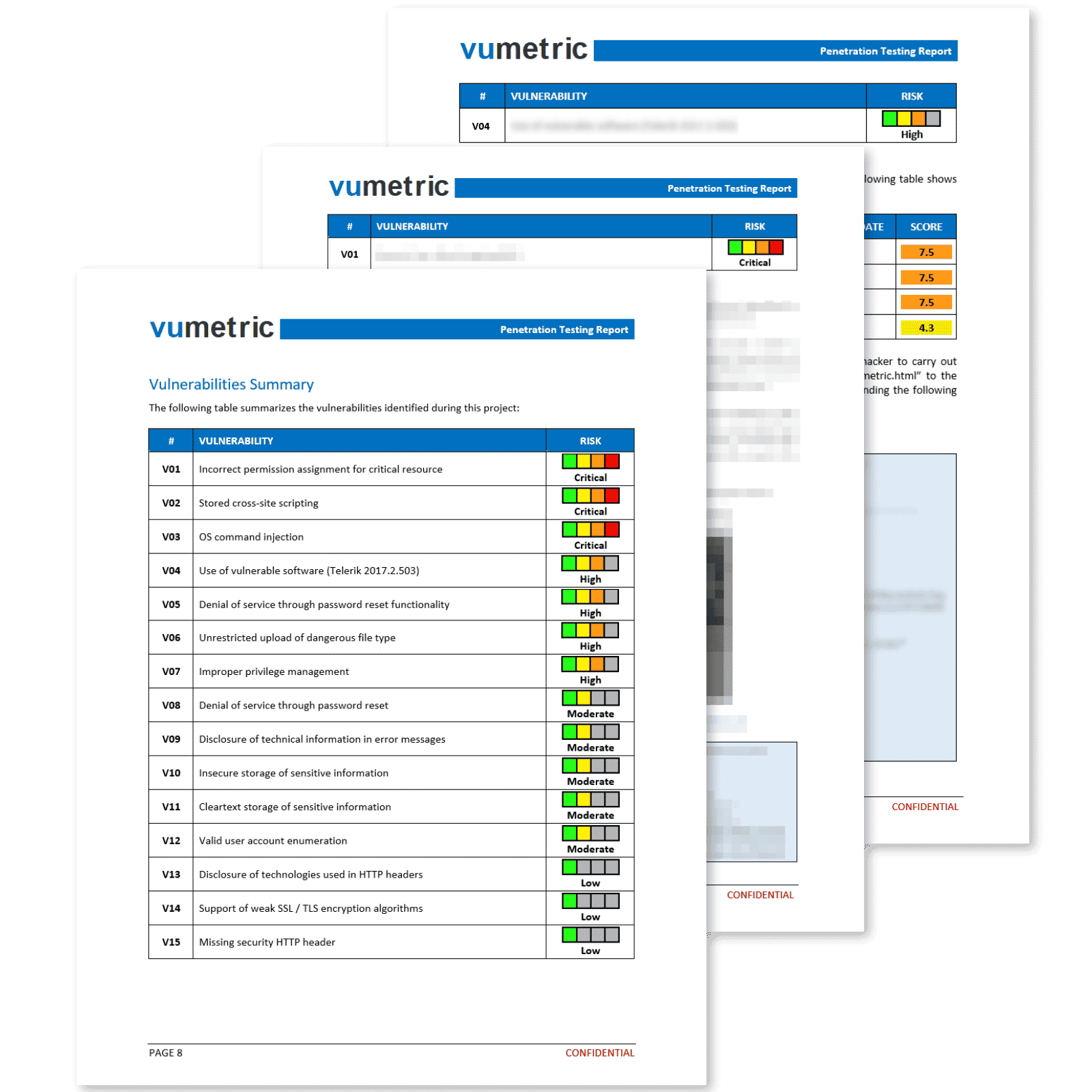

Vulnérabilités et Risques de Sécurité Identifiés Fréquemment

Notre méthodologie couvre une surface d’attaque étendue, identifiant les risques de sécurité SCADA qui sont uniques à votre environnement, ainsi que les risques les plus importants auxquels les organisations sont confrontées aujourd’hui:

Contrôles d'accès et authentification faibles

Un risque de sécurité où les attaquants peuvent exploiter des contrôles d’accès inadéquats ou des méthodes d’authentification faibles pour obtenir un accès non autorisé aux systèmes SCADA, potentiellement en manipulant les processus ou en volant des données sensibles.

Protocoles SCADA non sécurisés et vulnérabilités des applications

Les failles de sécurité dans les protocoles ou les applications SCADA peuvent être exploitées par des pirates pour obtenir un accès non autorisé, perturber les processus ou voler des informations sensibles.

Cryptage et communication inadéquats

Les méthodes de cryptage faibles ou les canaux de communication non sécurisés peuvent être exploités par des attaquants pour intercepter des données sensibles, manipuler des processus ou compromettre la confidentialité et l’intégrité du système SCADA.

Configurations de réseau et ségrégation non sécurisées

Un risque où une mauvaise configuration du réseau ou une séparation insuffisante du réseau permet à des attaquants d’infiltrer le système SCADA, compromettant sa sécurité et pouvant perturber des processus critiques.

Escalade des privilèges de l'administrateur

Les attaquants peuvent exploiter les vulnérabilités pour élever leurs privilèges et obtenir un accès de niveau administrateur aux systèmes SCADA, ce qui leur permet de manipuler les processus, d’exfiltrer des données ou d’installer des logiciels malveillants.

Mauvaises configurations et vulnérabilités non corrigées

Des systèmes mal configurés, des paramètres par défaut ou des versions non corrigées présentant des vulnérabilités peuvent rendre les systèmes SCADA vulnérables à un accès non autorisé, permettant aux attaquants d’exploiter les faiblesses et de compromettre la sécurité du système.

Sécuriser les ICS Contre les Menaces Numériques

Nos spécialistes proposent des tests d’intrusion SCADA complets et approndis qui peuvent être réalisés sur des environnements en production sans affecter vos opérations normales. Notre approche permettra à votre organisation de répondre aux questions suivantes :

Vos systèmes SCADA sont-ils accessibles depuis le réseau informatique ?

Avez-vous évalué la sécurité de votre réseau de contrôle ?

Votre réseau peut-il être détourné et utilisé par des acteurs malveillants ?

Avez-vous corrigé les vulnérabilités courantes présentes dans les systèmes SCADA ?

Avez-vous évalué l'impact potentiel des pertes de production et des équipements endommagés si le réseau de contrôle est attaqué ?

Améliorer la Sécurité de Votre SCADA

Nos services de tests d’intrusion SCADA sont conçus pour cibler tous les composants SCADA et les dispositifs connectés, tels que :

Pétrole et

Gaz

Fabrication et transformation

Traitement et distribution de l'eau

Transport

Intelligent

Transport

Intelligents

Production et distribution d'énergie

Industrie

Lourde

Production

Alimentaire

Risques Courants Menaçant la Cybersécurité SCADA

Selon le rapport CyberX Global ICS & IIoT Risk Report, la majorité des sites industriels sont confrontés à des risques de cybersécurité similaires :

40%

sont connectés à l'internet public

57%

des sites ne mettent pas automatiquement à jour les signatures antivirus

84%

possèdent au moins un dispositif accessible à distance

53%

ont des systèmes d'exploitation dépassés (tels que Windows XP)

69%

ont des mots de passe qui traversent en texte clair sur leurs réseaux ICS

22%

sont activement exploités par les pirates informatiques

Besoin d'effectuer un test d'intrusion sur votre ICS/SCADA ?

POURQUOI VUMETRIC ?

Vumetric, leader des Test d'IntrusionSCADA

Notre expertise en matière de tests de sécurité SCADA est reconnue mondialement et a aidé des centaines d’organisations à sécuriser leurs systèmes et réseaux SCADA critiques :

Tests manuels basés sur des méthodes d'attaque réelles

Rapports détaillés sur les ICS / SCADA - techniques et exécutifs

Vulnérabilités priorisées avec des mesures correctives étape par étape.

Tests en production avec un impact limité

Preuves concrètes des risques identifiés

Questions Fréquentes

Vous n’avez pas trouvé l’information que vous cherchiez ? Demandez directement à un expert.

L’objectif des test d’intrusion SCADA est d’identifier les vulnérabilités et les risques de sécurité dans les systèmes de contrôle et d’acquisition de données (SCADA), qui sont essentiels pour la surveillance et le contrôle des processus et infrastructures industriels. Enfin, il propose des mesures correctives et des améliorations pour atténuer les cybermenaces potentielles.

Le processus comprend des méthodes de test personnalisées, notamment la reconnaissance, le balayage des ports, l’identification des contrôles d’accès faibles, le test des contrôles de sécurité des équipements de réseau, le test d’escalade des privilèges de l’administrateur, le test de solidité des mots de passe, la séparation des réseaux, la recherche d’exploitation, les attaques par force brute, les contrôles par déni de service et le test et la vérification manuels des faiblesses des vulnérabilités/configurations.

Pour commencer, vous devez fournir des informations sur votre environnement SCADA, la topologie du réseau et l’accès aux systèmes à tester. En outre, il convient de définir clairement le champ d’application et les objectifs du test.

Nos services de test d’intrusion SCADA sont conçus pour tester les systèmes en direct sans causer d’interruption de vos opérations habituelles. Nous prenons plusieurs précautions pour que nos tests passent inaperçus et minimisent les perturbations. Notre équipe a l’habitude de travailler avec des environnements réels et établira un point de contact pour faire remonter les résultats critiques ou traiter l’impact potentiel sur la productivité, garantissant ainsi un processus de test sûr et sans heurts.

Oui, vous devrez accorder un accès et des autorisations à l’équipe chargée des tests, afin qu’elle puisse effectuer à distance les tests et évaluations nécessaires sur vos systèmes SCADA. Nos experts vous proposeront différentes solutions pour accéder à distance à vos systèmes SCADA de manière efficace et sécurisée. Toutes les exigences en matière d’accès et de documentation seront discutées avec votre équipe lors d’un appel téléphonique préalable au lancement.

Les test d’intrusion SCADA constituent un élément essentiel d’une stratégie globale de cybersécurité pour toute entreprise dont les activités quotidiennes reposent sur ces systèmes automatisés. Ce test se concentre sur les risques et les vulnérabilités spécifiques des systèmes SCADA, qui sont souvent négligés dans les évaluations de sécurité traditionnelles.