Services de Test d'Intrusion et Test de Vulnérabilités

Vumetric est l’un des principaux fournisseurs de services de tests d’intrusion. Notre expertise et notre souci du détail nous distinguent des autres acteurs du secteur. Nos évaluations menées par des experts vont au-delà des capacités des tests automatisés pour identifier les vulnérabilités que d’autres fournisseurs n’ont pas détectées.

Ce que vous obtiendrez après avoir mené un projet de test en intrusion :

- Résumé décrivant les implications en matière de gestion des risques

- Rapport technique détaillant les vulnérabilités identifiées

- Recommandations étape par étape pour remédier aux vulnérabilités identifiées

- Conseils d'experts sur les stratégies d'amélioration de la cybersécurité

- Attestation pour répondre aux exigences de conformité

Qu'est-ce qu'un Test d'Intrusion?

Le test d’intrusion (ou test de vulnérabilités) est la principale évaluation de la cybersécurité utilisée pour identifier les failles de sécurité susceptibles d’être exploitées par des pirates dans les systèmes, les réseaux, les appareils intelligents et les applications d’une entreprise. Il aide les organisations à comprendre précisément ce qui pourrait être réalisé si elles étaient la cible d’une cyberattaque, en s’appuyant sur des standards/méthodologies reconnus, sur de réels outils de piratage et en simulant les mêmes méthodes d’attaque que celles utilisées dans des scénarios réels pour s’infiltrer dans des systèmes critiques, accéder des données sensibles ou infecter des appareils avec un logiciel ransomware. Cace à l’augmentation constante des cyberattaques, la réalisation de tests d’intrusion fréquents est un élément essentiel de toute stratégie de cybersécurité efficace. Diverses normes, telles que PCI-DSS ou ISO27001 imposent également des tests d’intrusion annuels pour maintenir la conformité.

Pourquoi Effectuer un Test d'Intrusion / un Test de Vulnérabilités?

La réalisation d’un test d’intrusion fournit des informations précieuses sur les risques de sécurité potentiels auxquels votre organisation peut être confrontée du fait des cybermenaces modernes et constitue un élément essentiel d’une stratégie globale de cybersécurité. Voici ce que votre organisation gagnera en menant un projet avec notre équipe :

Valider les contrôles de sécurité existants

Nos tests d’intrusion vous aideront à valider l’efficacité de vos contrôles de sécurité existants en matière de prévention et de détection des attaques externes. En simulant un attaquant, nos experts identifieront les lacunes de vos défenses et proposeront des mesures correctives pour améliorer votre capacité à prévenir les cyberattaques.

Comprendre l'impact potentiel d'une cyberattaque

Nos services permettent d’identifier, d’exploiter en toute sécurité, de mesurer et de fournir des preuves pour chaque vulnérabilité que les pirates pourraient exploiter pour accéder à des données ou des systèmes sensibles, compromettre des opérations ou nuire à votre réputation. En comprenant exactement ce qui pourrait se produire lors d’une attaque, les organisations peuvent hiérarchiser leurs efforts en matière de sécurité et allouer les ressources de manière efficace.

Identifiez et corrigez toutes les vulnérabilités existantes

Nos services de pentest vous aideront à identifier toutes les vulnérabilités actuellement présentes dans vos technologies, en utilisant un mélange de techniques manuelles et automatisées pour identifier les risques qui dépassent les capacités des outils d’analyses de vulnérabilités. Notre approche vous permettra de découvrir un maximum de failles de sécurité susceptibles d’être utilisées pour compromettre votre cybersécurité, vous aidant ainsi à prioriser les efforts de remédiation et à réduire votre exposition globale au risque.

Améliorez votre posture globale de sécurité

Nos services fourniront des informations détaillées sur la manière dont un attaquant pourrait violer votre cybersécurité, sur les données ou les systèmes qu’il pourrait cibler et sur la manière de les protéger. Grâce à ces informations, notre équipe vous fournira des recommandations classées par ordre de priorité pour améliorer votre posture de sécurité et vous protéger contre les cybermenaces modernes.

Respectez les exigences réglementaires

De nombreux cadres réglementaires et tiers exigent que des test d’intrusion soient effectués dans le cadre de leurs exigences de conformité. Nos tests vous permettront de vous assurer que votre organisation répond à ces exigences de la manière la plus efficace possible, vous aidant ainsi à éviter les pénalités potentielles en cas de non-conformité.

Réseau

Test d'Intrusion

Nos services de tests d’intrusion réseaux sont conçus pour identifier les risques de sécurité les plus subtils et les points d’entrée couramment exploités par les pirates pour s’infiltrer dans votre infrastructure réseau.

Test d’Intrusion du Réseau Externe

Nos tests d’intrusion externes identifient les vulnérabilités de l’infrastructure publique de votre organisation afin de déterminer si un attaquant externe peut s’infiltrer dans votre périmètre de sécurité. Protégez vos actifs numériques et veillez à ce que les défenses de votre organisation soient efficaces contre les cybermenaces les plus courantes.

Test d’Intrusion du Réseau Interne

Nos services de test d’intrusion interne évaluent la sécurité de l’infrastructure interne de votre organisation, en identifiant les vulnérabilités et les vecteurs d’attaque potentiels provenant de menaces internes ou d’attaquants externes ayant obtenu un accès. Renforcez vos défenses contre ces menaces, protégez les données critiques et assurez une posture de cybersécurité solide au sein du réseau interne de votre organisation.

Test d’Intrusion du Réseau Sans-fil

Nos services de tests d’intrusion des réseaux sans-fil offrent une évaluation complète de votre infrastructure réseau WiFi/WLAN afin d’identifier les vulnérabilités susceptibles d’être exploitées par des pirates informatiques. Nous utilisons les principales normes de l’industrie et les techniques de piratage les plus courantes pour simuler des attaques réelles et fournir des informations précieuses sur le niveau de sécurité de votre réseau sans fil.

Test d’Intrusion du Mainframe

Nos services de test d’intrusion des ordinateurs centraux (Mainframe) évaluent la sécurité de vos systèmes critiques en identifiant et en corrigeant les vulnérabilités qui pourraient être exploitées par des pirates informatiques. Protégez les données sensibles de votre organisation, maintenez la conformité avec les réglementations industrielles et renforcez votre posture de sécurité globale en traitant de manière proactive les risques spécifiques aux systèmes de type Mainframe.

Test d’Intruson Industriel / SCADA et ICS

Nos services de test d’intrusion SCADA évaluent la sécurité de vos systèmes de contrôle industriel et de votre infrastructure critique, en identifiant les vulnérabilités qui pourraient être exploitées par des attaquants malveillants pour perturber vos opérations. Protégez vos processus automatisés et vos systèmes critiques contre les attaques ciblées, en garantissant la résilience de votre environnement SCADA contre les cybermenaces modernes.

Services de

Test d'Intrusion

Vumetric est le leader de l’industrie dans le domaine des tests d’intrusion applicatifs. Notre méthodologie combine des tests manuels et des outils automatisés pour identifier les failles de logique applicative les plus complexes. Basé sur le Top 10 de l’OWASP.

Test d’Intrusion d’Applications Web

Nos services de test d’intrusion des applications web permettent d’identifier les vulnérabilités de vos applications web et d’évaluer leur niveau de sécurité face à d’éventuelles cyberattaques. Protégez vos données sensibles et conservez la confiance de vos utilisateurs en veillant à ce que vos applications web soient protégées contre les menaces les plus répandues et les plus sophistiquées.

Test d’Intrusion d’Applications Mobiles

Nos services de test d’intrusion des applications mobiles évaluent la sécurité de vos applications mobiles (iOS et Android), en identifiant les vulnérabilités potentielles et en garantissant une protection solide contre les cyberattaques. Protégez les données sensibles de vos utilisateurs et respectez les normes du secteur tout en offrant une expérience mobile sécurisée et fiable.

Test d’Intrusion des API

Nos services de test d’intrusion des API évaluent le niveau de sécurité de vos API et services Web afin d’identifier les vulnérabilités et les vecteurs d’attaque potentiels. Protégez vos données et assurez la résilience de votre infrastructure API contre les menaces de cybersécurité courantes et avancées, en maintenant l’intégrité et la disponibilité de vos services numériques.

Test d’Intrusion des Clients Lourds

Nos services de test d’intrusion des clients lourds identifient et évaluent les vulnérabilités des logiciels installés localement par votre organisation, garantissant ainsi une sécurité solide contre les attaques potentielles. Protégez votre propriété intellectuelle, vos données sensibles et vos systèmes côté client en évaluant de manière exhaustive les composants locaux et côté serveur, ainsi que les communications réseau, afin d’améliorer votre position globale en matière de cybersécurité.

Revue de Sécurité du Code Source

Nos services de revue du code source sont conçus pour identifier les vulnérabilités et risques de sécurité potentiels en analysant directement le code source de vos applications. Notre équipe d’experts certifiés procédera à un audit approfondi de votre code, en utilisant une combinaison d’examens manuels et d’outils automatisés pour identifier toutes les failles de sécurité potentielles.

Comparez Votre Sécurité aux Principaux Standards de Sécurité

Nos services s’appuient sur les méthodologies de test et standards les plus récents pour protéger votre organisation contre les menaces réelles susceptibles d’infiltrer votre organisation.

OWASP

Open Web Application Security Project

La norme OWASP est la norme de référence en matière de sécurité des applications, qu’elles soient Web ou mobiles. Cette méthodologie open-source aide les organisations du monde entier à renforcer la sécurité de leurs applications en développant, publiant et promouvant des normes de sécurité. Nous utilisons cette norme comme base pour notre méthodologie de test de sécurité afin d’identifier les vulnérabilités propres à chaque application, au-delà de la capacité des outils automatisés.

MITRE

MITRE ATT&CK FRAMEWORK

Le cadre ATT&CK de MITRE est une base de connaissances publique de techniques et d’exploits couramment utilisés par des groupes de pirates informatiques du monde réel pour violer diverses technologies utilisées par les organisations. Nos services de pentest sont basés sur ce cadre afin de mesurer vos risques de cybersécurité par rapport aux tactiques connues des adversaires, ce qui vous aide à développer des contre-mesures plus ciblées par rapport au paysage actuel des menaces et à prioriser efficacement les améliorations de la sécurité.

Services de

Test d'Intrusion

Avec la récente transition vers les technologies infonuagiques, les organisations sont confrontées à une nouvelle série de risques de sécurité inconnus. Nos services de tests d’intrusion dans le cloud sont conçus pour sécuriser tout actif hébergé dans le cloud, quel que soit le fournisseur de cloud.

Test d’Intrusion d’Amazon Web Services (AWS)

Notre service de test d’intrusion AWS offre une évaluation approfondie de l’infrastructure AWS de votre organisation, en identifiant les vulnérabilités et les failles qui pourraient être exploitées par des attaquants. En procédant à cette évaluation, notre équipe peut vous fournir des informations et des recommandations détaillées pour améliorer la sécurité de votre environnement AWS, en veillant à ce que vos actifs soient bien protégés contre les cyber-menaces modernes.

Test d’Intrusion de Microsoft Azure

Nos services de test d’intrusion Azure aident les organisations à valider la sécurité de leurs actifs hébergés sur Microsoft Azure, et à identifier et corriger les vulnérabilités techniques susceptibles de compromettre la confidentialité et l’intégrité de leurs ressources. L’évaluation peut également cibler la sécurité de l’infrastructure d’hébergement d’applications sur le nuage, permettant d’aider les organisations à améliorer l’ensemble des actifs présents sur leur environment Azure.

Audit de Sécurité de Microsoft Office 365

Nos services d’évaluation de la sécurité de Microsoft 365 évaluent l’environnement cloud de votre organisation pour découvrir les risques de sécurité potentiels et les problèmes de conformité. Protégez vos données sensibles, améliorez les contrôles d’accès et optimisez les configurations pour garantir la résilience de votre écosystème Microsoft 365 contre les cyber-menaces et l’alignement sur les meilleures pratiques du secteur.

Test d’Intrusion de Google Cloud Platform

Nos services de test d’intrusion GCP identifient les vulnérabilités et évaluent la sécurité de vos applications et infrastructures hébergées sur Google Cloud Platform. Assurez la protection de vos précieux actifs numériques et vérifiez l’efficacité de vos mesures de sécurité conformément aux directives de Google, tout en protégeant votre organisation contre les cyber-menaces potentielles ciblant les services GCP.

Vous Avez un Projet à Venir ? Besoin de Tarifs Pour Votre Test d'Intrusion?

Répondez à quelques questions concernant vos besoins et objectifs de cybersécurité pour recevoir rapidement une soumission personnalisée. Pas d’engagement.

- Appelez-nous directement : 1-877-805-7475

LE SAVIEZ-VOUS ?

" Plus de la moitié des organisations (54%) ont effectué un test d'intrusion en 2022 "

Simulation Adversaire

Simuler des scénarios de piratage spécifiques pour mesurer l’efficacité et la résistance des systèmes informatiques et des employés à répondre à une cyber-attaque ciblée.

Simulation Red Team

Nos services Red Teaming simulent des cyberattaques réalistes afin d’évaluer la position globale de votre organisation en matière de sécurité et sa résilience face aux menaces. Identifiez les vulnérabilités de vos systèmes, de vos processus et de votre personnel, et obtenez des informations exploitables pour renforcer vos défenses. Veillez à ce que votre organisation soit bien préparée à lutter contre des adversaires sophistiqués et à protéger les actifs essentiels.

Simulation Purple Team

Nos services Purple Teaming combinent l’expertise d’équipes de sécurité offensives et défensives pour évaluer la capacité de votre organisation à détecter et à répondre aux cyberattaques en temps réel. Renforcez votre posture de sécurité, améliorez vos capacités de réponse aux incidents et obtenez des informations précieuses pour protéger votre organisation contre les cyber-menaces en constante évolution.

Simulation d’Hameçonnage

Nos services de test d’hameçonnage évaluent la sensibilisation et la réaction de vos employés aux tentatives d’hameçonnage, ainsi qu’aux systèmes de messageries de détecter les attaques, permettant d’identifier les faiblesses de votre organisation et d’offrir des formations adaptées. Renforcez vos défenses contre les menaces d’ingénierie sociale les plus répandues et assurez-vous que votre équipe est prête à reconnaître et à traiter les tentatives d’hameçonnage dans le monde réel.

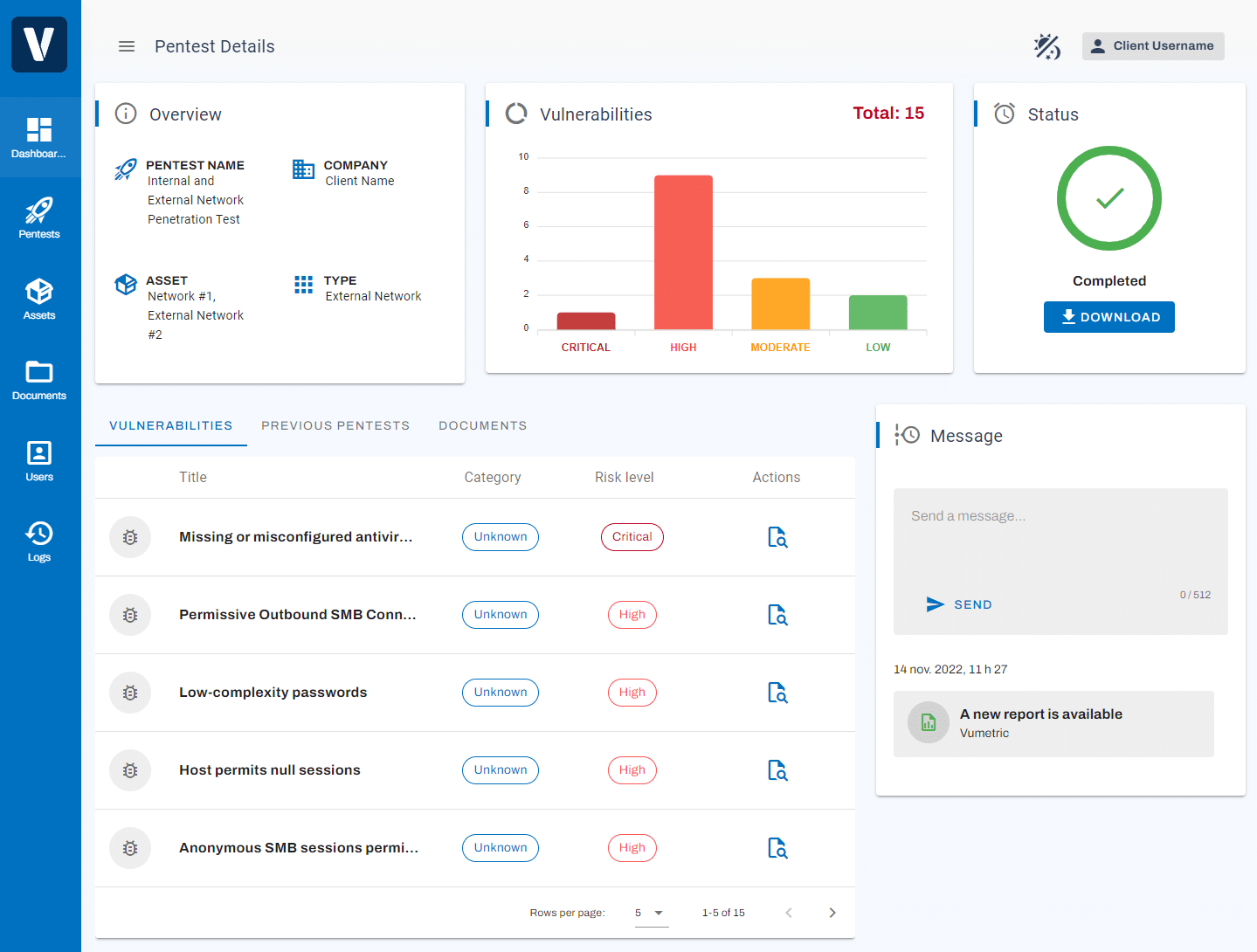

TEST D'INTRUSION EN-TANT-QUE-SERVICE

La Façon Moderne de Gérer vos Projets de Test d'Intrusion

Notre gestion de projet réputée et nos rapports détaillés sont depuis longtemps alimentés par notre propre plateforme de test interne. Nous avons maintenant inclus une interface client pour vous aider à optimiser vos projets et à éliminer les délais potentiels dans la planification et la définition de portée en fournissant des capacités libre-service.

Spécialistes de Test d'Intrusion Expérimentés et Certifiés

Notre équipe détient les certifications les plus reconnues de l’industrie pour rester au fait des dernières tendances en matière de piratage et de menaces de cybersécurité :

OSCP

Offensive Security Certified Professional

OSEP

Offensive Security Experienced Penetration Tester

OSWE

Offensive Security

Web Expert

CRTO

Certified Red Team

Operator

GPEN

GIAC Penetration

Tester

GWAPT

GIAC Web Application Penetration Tester

GXPN

GIAC Exploit Researcher and Advanced Penetration Tester

GSEC

GIAC Security Essentials Certification

COÛT D’UN TEST D’INTRUSION

Les Facteurs Déterminant le Coût de Votre test d'intrusion

Le coût d’un test d’intrusion dépend de plusieurs facteurs, ce qui rend impossible l’établissement d’une tranche de prix précise. Ces facteurs comprennent le type de test, la taille et la complexité du système ciblé, ainsi que les objectifs du test. Pour mieux comprendre les efforts requis pour votre test, il est essentiel de prendre rendez-vous avec un fournisseur pour discuter de vos objectifs et de votre champ d’application. Cette approche garantit que vous recevrez un devis précis et personnalisé basé sur vos besoins spécifiques afin que vous puissiez mieux planifier les besoins budgétaires pour votre cybersécurité.

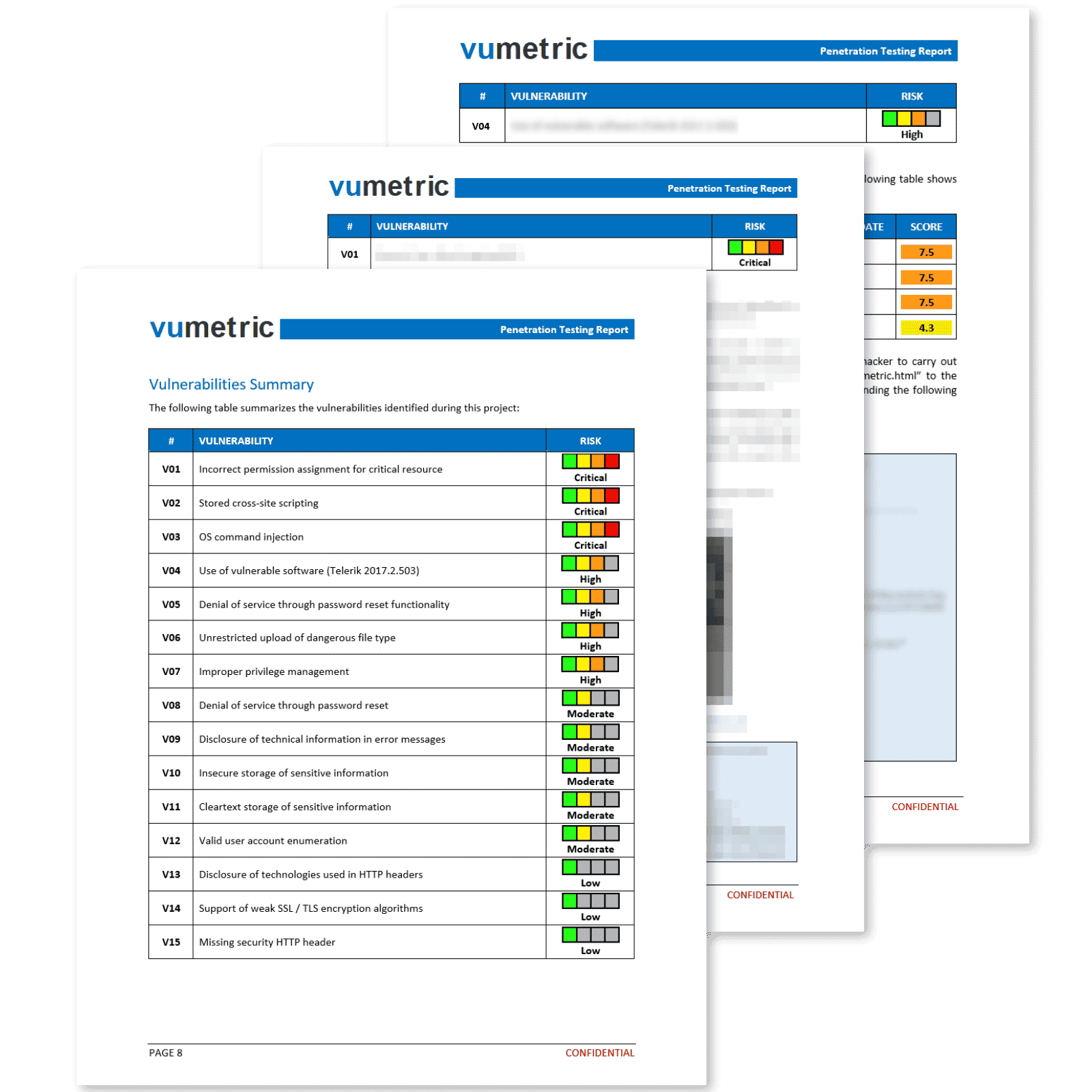

Des Rapports Professionnels Avec des Résultats Clairs et Pratiques

Nos rapports de test d’intrusion sont bien plus qu’une simple exportation à partir d’un outil de sécurité. Chaque vulnérabilité est exploitée, mesurée et documentée par un spécialiste expérimenté afin de s’assurer que vous comprenez pleinement son impact sur l’entreprise.

Chaque élément du rapport fournit des informations concises et pertinentes qui contribuent de manière significative à l’amélioration de votre posture de sécurité et au respect des exigences de conformité:

Sommaire Exécutif

Vue d'ensemble de haut niveau de votre posture de sécurité, recommandations et implications de la gestion des risques dans un langage clair et non technique.

Adapté aux intervenants non techniques.

Vulnérabilités et Recommandations

Vulnérabilités classées par ordre de priorité en fonction du niveau de risque, y compris les preuves techniques (tel que des captures d'écran,

requêtes HTTP, etc.) et des recommandations pour corriger chaque vulnérabilité.

Adapté à votre équipe technique.

Attestation & Badge de Sécurité

Cette attestation vous permettra de répondre aux exigences de conformité de sécurité et de test d'intrusion de manière simple et efficace, sans exiger que votre organisation partage des informations sensibles à des tiers.

Adapté aux tiers (clients, auditeurs, assureurs, etc.).

Notre Mission : Renforcer Votre Cybersécurité

Chaque année, plus de 400 organisations font confiance à nos services de cybersécurité certifiés ISO9001, qu’il s’agisse de PME, d’entreprises du Fortune 1000 ou d’agences gouvernementales.

Questions Fréquentes

Vous n’avez pas trouvé l’information que vous cherchiez ? Demandez directement à un expert.

La réalisation d’un test d’intrusion est un outil essentiel utilisé par les entreprises dans le cadre de leur stratégie de gestion des risques liés à la cybersécurité. Il aide les organisations à identifier et à corriger les vulnérabilités les plus susceptibles d’être exploitées pour porter atteinte à leur cybersécurité et propose des contre-mesures pour atténuer les risques les plus importants d’incidents de cybersécurité.

Le processus comprend une phase initiale de pré-engagement pour définir le champ d’application et les objectifs, suivie d’étapes de reconnaissance, d’analyse, d’exploitation et de post-exploitation pour identifier les vulnérabilités et évaluer les impacts potentiels. Des rapports détaillés sont fournis après les tests pour vous aider à comprendre et à résoudre les problèmes découverts.

Le coût d’un test d’intrusion varie considérablement en fonction d’un certain nombre de facteurs. Le facteur le plus déterminant est la taille (comme le nombre d’adresses IP ciblées) et la complexité de la portée du test (le nombre de fonctionnalités d’une application, par exemple).

Contactez le service des ventes pour obtenir un devis ou lisez notre article de blog pour en savoir plus.

Nos tests d’intrusion sont conçus pour perturber le moins possible les activités normales de votre organisation et la grande majorité de nos tests passent inaperçus aux yeux de nos clients. Notre équipe travaillera avec vous avant le lancement du projet pour déterminer les domaines susceptibles d’affecter votre productivité et prendra les mesures nécessaires pour minimiser tout impact potentiel.

Dans la plupart des cas, aucun accès ou autorisation n’est nécessaire pour un test d’intrusion. L’objectif est de reproduire une cyber-menace authentique qui tente de contourner vos mesures de sécurité. Le test est donc réalisé sans aucune connaissance ou accès interne. Toutefois, certains types de tests peuvent nécessiter un accès pour atteindre le résultat souhaité. Par exemple, pour tester avec précision un système industriel, un accès à distance au réseau peut être nécessaire. Nous nous coordonnerons avec votre équipe lors de l’appel de lancement du projet, au cours duquel nous confirmerons les objectifs, la cible des tests, ainsi que toute exigence d’accès pour atteindre les objectifs du projet.

Les tests d’intrusion sont un élément essentiel de toute stratégie globale de cybersécurité. En identifiant les vulnérabilités et les faiblesses de vos réseaux et applications critiques, vous pouvez prendre des mesures proactives pour protéger votre organisation contre les risques les plus probables d’être confrontée à une violation potentielle préjudiciable. Des tests réguliers permettent de s’assurer que vos mesures de sécurité sont à jour et efficaces, et peuvent fournir des informations précieuses sur les domaines qui pourraient nécessiter une attention ou des investissements supplémentaires.

Nos tests d’intrusion aident chaque année plusieurs organisations de tous types à respecter les exigences de conformité en identifiant les vulnérabilités qui doivent être corrigées. Une fois les tests de remédiation terminés, nous fournissons une attestation officielle confirmant que les vulnérabilités ont été corrigées, aidant ainsi les organisations à répondre efficacement aux exigences de conformité.

La durée du test varie en fonction de la taille et de la complexité du champ d’application. Un projet de test d’intrusion typique peut durer de quelques jours à trois semaines.

Ressources sur les Test d'Intrusion

Obtenez des informations clés et lisez sur des sujets populaires concernant les test d’intrusion.