NOS EXERCISES RED TEAM

Qu'est-ce qu'un Exercice Red Team ?

Les exercices de red teaming sont similaires aux tests d’intrusion en termes d’exécution, car ils reproduisent un scénario de piratage réel en utilisant les mêmes techniques que les pirates. Cependant, l’évaluation Red team diffère du test d’intrusion, car il s’agit d’une évaluation beaucoup plus approfondie, spécifiquement conçue pour reproduire un attaquant compétent et persistant qui tente d’enfreindre votre cybersécurité par tous les moyens nécessaires, sans se concentrer sur une technologie spécifique. Elle offre une meilleure perspective de la posture actuelle d’une organisation en matière de cybersécurité, car elle met directement en question l’efficacité des employés et des systèmes pour détecter et répondre à une cyberattaque généralisée.

Red Team vs Purple Team vs Blue Team

Ces simulations offrent des perspectives différentes sur la capacité de votre organisation à détecter et à répondre à une tentative de piratage actif.

Red Team

- Test d'intrusion

- Ingénierie sociale

- Balayage automatisé

- Exploitation des vulnérabilités

Purple Team

- Offensif et défensif

- Détection des menaces

- Sécurité collaborative

- Amélioration de la sécurité

Blue Team

- Sécurité défensive

- Analyse des lacunes

- Forensics et chasse aux menaces

- Réponse aux incidents et SOC

Exemples d'Exercices Red Team

Généralement alignés sur la stratégie de gestion des risques de l’organisation, les exercices d’évaluation Red Team doivent être adaptés à un objectif spécifique. Cela signifie que chaque mission de red teaming présente des paramètres et des objectifs différents, chacun adapté au résultat souhaité. Voici quelques exemples de projets de red teaming :

Tenter d'obtenir les informations d'identification d'un administrateur informatique spécifique par le biais de courriels d'hameçonnage afin d'infiltrer davantage les technologies de l'organisation.

Obtention d'un accès non authentifié à l'environnement Office 365 pour intercepter les communications et mener des attaques de type Business Email Compromise (BEC).

Contourner les systèmes de détection d'un réseau interne pour exfiltrer une base de données critiques.

Contourner la segmentation d'un réseau industriel pour compromettre des lignes de production intelligentes et provoquer des dénis de service.

Red Teaming et Test d'Intrusion

Bien que les deux évaluations partagent le même objectif général, elles présentent des profondeurs d’analyse différentes.

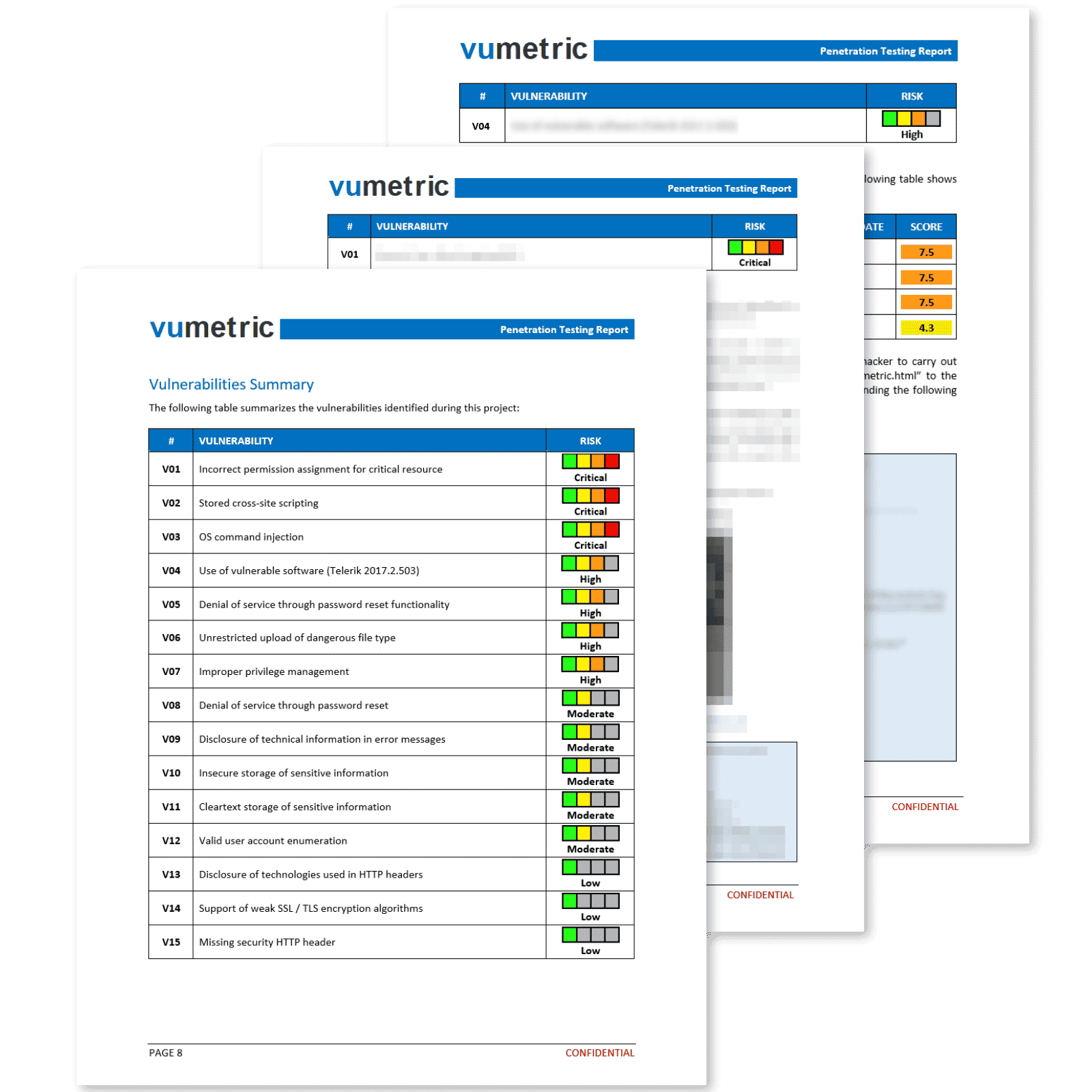

| Guide de l'Acheteur | Simulation Red Team |

|---|---|

| Temps plus court consacré aux tests | Temps considérable consacré aux tests |

| Les employés sont informés du test | Les employés ne sont généralement pas informés |

| Les testeurs exploitent des vulnérabilités connues | Les testeurs cherchent à trouver et à exploiter de nouvelles vulnérabilités |

| La portée des tests est prédéfinie | La portée est flexible et s'étend sur plusieurs systèmes |

| Chaque système est testé indépendamment | Les systèmes sont testés simultanément |

Besoin d'Améliorer Votre Cybersécurité ?

MÉTHODOLOGIES

Protégez votre organisation contre les cyberattaques

Nos exercices de RT sont basés sur le cadre ATT&CK de MITRE afin de tester votre cybersécurité contre les tactiques et techniques adverses déployées par les groupes de pirates informatiques les plus avancés au monde.