Publication d’un programme d’exploitation pour pallier la vulnérabilité critique de VMware en matière de contournement de l’authentification SSH

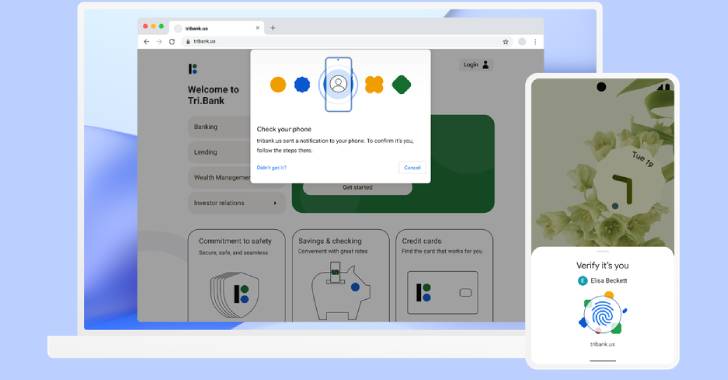

Un code d'exploitation de preuve de concept a été publié pour une vulnérabilité critique de contournement de l'authentification SSH dans...