NOS AUDITS DE SÉCURITÉ D’OFFICE 365

Qu'est-ce qu'un Audit de Sécurité d'Office 365 ?

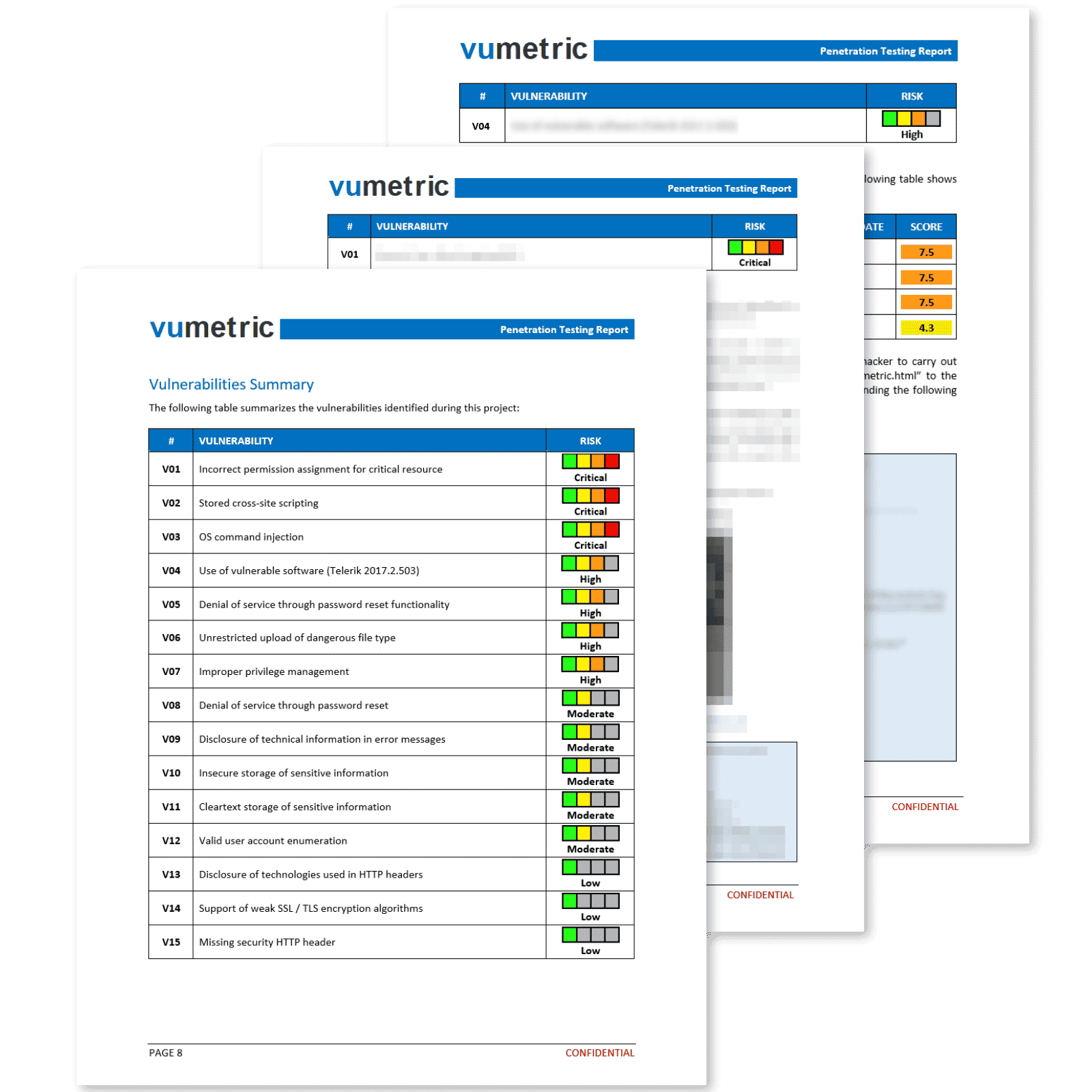

Les audits de sécurité d’Office 365 évaluent les configurations de tous les services O365 utilisés par une organisation afin de s’assurer qu’ils ne peuvent pas être exploités et compromis par des pirates pour se déplacer latéralement dans l’infrastructure et réaliser d’autres actes malveillants. Il donne une vue d’ensemble des risques de sécurité de l’environnement pour aider les organisations à mieux comprendre leur position actuelle en matière de cybersécurité et fournit une feuille de route hiérarchisée pour atténuer tout risque identifié de manière continu.

VULNÉRABILITÉS

Ce que Couvre Notre Audit de Sécurité d'Office 365

Afin de maximiser les risques identifiés et de sécuriser correctement votre O365, notre évaluation se concentre (sans se limiter) sur les domaines suivants :

Contrôle d'accès

Politiques de sécurité

Sécurité du courrier électronique

Sécurité des données

Journalisation

Configurations de sécurité

AVANTAGES

Pourquoi Réaliser un Audit de Sécurité d'Office 365?

Les audits d’Office 365, généralement complémentaires aux tests de pénétration externes, fournissent des exemples concrets d’attaques auxquelles votre locataire est vulnérable. Cette évaluation est particulièrement rentable, car les spécialistes ont un accès direct à vos configurations pour mieux comprendre les risques auxquels vous êtes confrontés.

Protégez votre infrastructure des ransomwares

Protégez vos utilisateurs contre les tentatives d'hameçonnage

Protégez les données sensibles contre les accès non autorisés

Protégez vos courriels contre les logiciels malveillants et les attaques de BEC.

Validez la sécurité des politiques et des configurations existantes

Protégez votre infrastructure des ransomwares